Hacker benotzen XSS-Schwächtgkeet am Roundcube Webmail, fir Anmeldedaten ze klauen.

Bedrohungsakteuren goufen detektéiert, wéi se probéiert hunn, eng kuerzlich gepatcht Sécherheetslück am Open-Source Roundcube Webmail Software auszunutzen, als Deel vun enger Phishing-Kampagne, déi op d’Klauen vun Benotzer-Login-Informatiounen ausgeriicht war.

Laut der russescher Cybersecurity-Firma Positive Technologies gouf e E-Mail, deen eng net genannte gouvernemental Organisatioun an engem Land vun der Commonwealth vun onofhängege Staaten (CIS) zielt, am leschte Mount identifizéiert. Bemierkenswäert ass, datt dëse E-Mail ursprénglech am Juni 2024 geschéckt gouf.

D’Analyse vun Positive Technologies huet de E-Mail als scheinbar textfräi beschriwwen, mat nëmmen engem Anhang, deen vum E-Mail-Client net ugewise gouf. Et huet spezifesch Tags enthalen, mat der Ausso eval(atob(...)), déi entworf gouf, fir JavaScript-Code ze dekodéieren an auszeeféieren.

Cybersecurity Iwwerbléck

D’Attack benotzt CVE-2024-37383 (CVSS Score: 6.1), eng gespäichert Cross-Site Scripting (XSS) Schwächtgkeet, déi mat SVG animate Attributer verbonnen ass, a vum Benotzer erlaabt, Zougank zu willkürlechem JavaScript an der Webbrowser vum Opfer auszeëffnen. Wesentlech kann e remote Angreifer schiedlecht JavaScript ausféieren an op sensibel Daten zougräifen, andeems e den E-Mail-Empfänger iwwerzeegt, eng speziell gestaltete Noriicht opmaacht. Dës Schwächtgkeet gouf an den Versiounen 1.5.7 an 1.6.7 ab Mee 2024 adresséiert.

Positive Technologies huet erkläert: “Duerch d’Inseréieren vu JavaScript-Code als Wäert fir ‘href’ kënne mir et op der Roundcube-Säit ausféieren, wann eng schiedlech E-Mail opgemaach gëtt.”

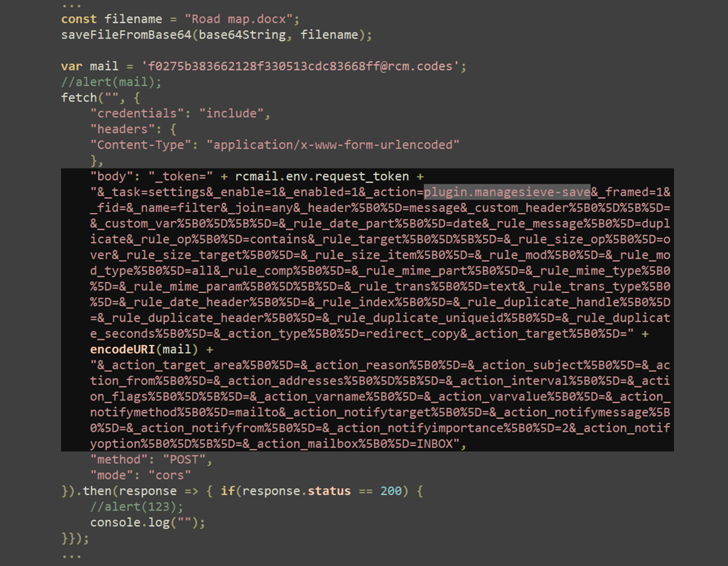

An dësem Fall späichert de JavaScript-Payload en eidele Microsoft Word-Anhang mat dem Titel “Road map.docx” a recuperéiert duerno Noriichten vum Mailserver mat Hëllef vum ManageSieve-Plugin. Et generéiert och e Login-Formular op der ugewisen HTML-Seite, a versicht d’Benotzer ze täuschen, fir hir Roundcube-Login-Informatiounen anzeginn.

Cybersecurity Risiken

Am leschten Phas vum Angriff ginn d’gefangene Benotzernimm a Passwierder un en remote Server geschéckt, deen op Cloudflare gehostert ass, identifizéiert als “libcdn[.]org.”

Obwuel d’Identitéit vun den Angreifer nach net sécher ass, sinn virdrun Schwächtgkeeten am Roundcube vun verschiddene Hacking-Gruppen, dorënner APT28, Winter Vivern an TAG-70, ausgenotzt ginn.

Positive Technologies huet bemierkt: “Och wann Roundcube Webmail net den am meeschte benotzte E-Mail-Client ass, ass et e Ziel fir Hacker wéinst senger allgemenger Notzung duerch Regierungsbehierden. D’Exploitéiere vun dëser Software kann zu wesentleche Schued féieren, wat et Cyberkriminellen erlaabt, sensibel Informatiounen ze klauen.”

Bei MailProvider prioriséieren mir Är Sécherheet, andeems mir déi héchst Sécherheetsstandard implementéieren, fir Är E-Mail-Kommunikatiounen ze schützen. Eis Systemer duerchlafen rigoréis Tester géint déi lescht Bedrohungen a Schwächtgkeeten, fir sécherzestellen, datt si géint Attacken wéi Phishing an Cross-Site Scripting (XSS) geséchert sinn. Mir benotzen fortgeschratt Verschlësselungsmethoden, sécher Authentifikatiounsprotokoller a regelméisseg Sécherheitsauditë fir Är sensibel Informatiounen ze schützen. Mat MailProvider kënnt Dir vertrauen, datt Är Date am sécheren Hänn sinn, wat Iech erlaabt, Iech op dat Wichtegst ze konzentréieren—Är Kommunikatioun.